Защита информации от несанкционированной утечки и негласного съема (перехвата) по техническим каналам.

Принятый авторами замысел разработки темы представлен в виде блок-схемы, приведенной на рис. 1.

В рамках данной статьи под предметом защиты понимается информация производственного объекта, подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

В самом общем виде это могут быть сведения, сообщения, данные, независимо от формы их представления, а также информативные сигналы, несущие защищаемую информацию от конкретных ее носителей, и технические демаскирующие признаки производства образцов продукции, раскрывающие с той или иной степенью полноты охраняемые параметры продукции.

Неконтролируемое распространение информации в результате ее разглашения, несанкционированного доступа к информации и получения информации злоумышленником определяется по ГОСТ Р 50922-96 как утечка информации.

Под контролируемой зоной производственного объекта понимается территория, в пределах которой организационно-режимными мерами исключается возможность пребывания неопределенного круга лиц.

Структура и классификация каналов утечки информации.

Под техническим каналом утечки защищаемой информации (ТКУИ) принято понимать физический путь от носителя информации к одному или нескольким специальным техническим средствам (СТС) получателя информации (отождествляется со злоумышленником), с помощью которых возможно добывание разведданных.

Обобщенная структура ТКУИ может быть представлена в виде системы передачи информации, объединяющей:

— носитель акустической (речевой), видовой (признаковой) или сигнальной информации;

— физическую среду (информационный тракт) распространения указанной информации;

— специальные технические средства, используемые злоумышленником для негласного съема (перехвата) информации.

Все известные каналы утечки информации могут быть классифицированы по физической природе циркулирующей в них информации на следующие группы:

— каналы утечки акустической информации, основой образования которых «являются процессы распространения упругих волн в однородных средах» (В.Ф. Макаров);

— каналы утечки видовой (признаковой) информации с использованием биноклей, приборов ночного видения, средств фото- и видеосъемки;

— электромагнитные каналы утечки информации, образующиеся за счет побочных электромагнитных излучений технических средств обработки информации (ТСОИ);

— электрические каналы утечки информации, возникающие за счет электромагнитных наводок от ТСОИ в сетях электропитания и системе заземления, а также за счет акустических воздействий и электромагнитных наводок на вспомогательные технические средства и системы (ВТСС), коммутационные линии связи которых выходят за пределы контролируемой зоны объекта;

— каналы утечки ионизирующих излучений, основой образования которых являются применяемые производственным объектом средства радиационного контроля образцов продукции.

Способы снятия (перехвата) информации

Негласное добывание информации злоумышленником возможно как путем прямого акустического снятия информации (в том числе с телефонных линий связи), так и путем приема, обработки и регистрации информации в форме информативных сигналов с последующим восстановлением, при необходимости, информационной составляющей, содержащейся в полученных разведданных.

Специальные технические средства для негласного съема (перехвата) информации, представленные на рынке безопасности, обеспечивают возможность осуществления непосредственного и электромагнитного перехвата информации.

Непосредственный перехват речевой и видовой информации возможен на основе применения следующих способов негласного добывания информации:

— подслушивание речевой информации с помощью направленных микрофонов (при наличии прямой видимости), прослушивание разговоров в помещениях с помощью проводных и (или) лазерных микрофонов, а также съем речевой информации с элементов строительных конструкций помещений с помощью скрытно установленных на них электронных стетоскопов;

— прямое акустическое снятие информации с телефонных линий связи, выходящих за пределы контролируемой зоны объекта, при отсутствии защиты указанных линий от устройств съема информации на участке абонент-абонент, а также при несанкционированной аудиозаписи;

— наблюдение за ходом производственного процесса изготовления (испытаний) опытных образцов продукции с помощью оптико-технических и электронно-оптических устройств, в том числе с использованием средств фиксации информации;

— мониторинг, включая спектрометрию, потоковых характеристик полей ионизирующих излучений при экспериментальной отработке отдельных образцов продукции.

Электромагнитные способы негласного получения информации могут быть реализованы посредством:

— перехвата побочных информативных электромагнитных излучений (в радиодиапазоне) от работающих ТСОИ с помощью специальных широкополосных приемников, позволяющих считывать указанные излучения, а затем восстанавливать и отображать содержащуюся в них информационную составляющую;

— съема информации в форме электромагнитных наводок и акустических воздействий на ВТСС по указанным выше проводным линиям связи;

— съема речевой информации с помощью акустических закладных устройств (радиомикрофонов), скрытно установленных в служебных помещениях объекта.

КОЛИЧЕСТВЕННЫЕ ПОКАЗАТЕЛИ УТЕЧКИ И ПЕРЕХВАТА ЗАЩИЩАЕМОЙ ИНФОРМАЦИИ

Вероятность утечки информации.

В первом приближении элементарная оценка вероятности утечки информации может быть получена из рассмотрения конфликтной ситуации,

содержание которой представляет ряд последовательных способов действий (стратегий) противоборствующих сторон – злоумышленника и производственного объекта:

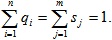

q=(q1,……,qn) s=(s1,……,sn)

где qi – вероятность применения злоумышленником i-й стратегии  для поиска интересующего его информативного сигнала;

для поиска интересующего его информативного сигнала;

si – применения производственным объектом (в целях уравновешивания указанной стратегии) j-го способа (средства) защиты сигнала

Предполагается, что злоумышленнику априори известна логическая связь между информативным сигналом и характером отображаемой им информации, а также что соблюдается равенство

Примем в качестве условия нормирования эффективности j-й меры защиты информации wij выражение wiy-1=ri где ri – элементарная вероятность обнаружения искомого информативного сигнала с помощью соответствующего СТС.

Тогда, обращаясь к аппарату теории вероятностей, искомая вероятность утечки информации может быть представлена в виде

PУТ=1-sjwiy (1)

Формула (1) позволяет сделать следующий вывод: основным резервом обеспечения заданного уровня скрытия информации от злоумышленника в условиях производственного объекта является выбор приемлемого значения wij из условия минимизации PУТ.

Вероятность перехвата информации.

Предположим, что поиск информативных сигналов с помощью СТС осуществляется по схеме случайного процесса марковского типа1, поток обнаружений указанных сигналов является простейшим (пуассоновским), а вероятность установления прямого энергетического контакта между СТС и носителем информации равна единице.

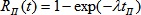

Если принять, что показателем оценки эффективности перехвата информативных сигналов является элементарная вероятность  обнаружения сигнала в течение времени

обнаружения сигнала в течение времени  , где

, где  — интенсивность потока обнаружений, а контролируемый процесс является стационарным пуассоновским

— интенсивность потока обнаружений, а контролируемый процесс является стационарным пуассоновским  , то вероятность RП(t) перехвата информации за время поиска tП может быть оценена по известной в теории поиска формуле2

, то вероятность RП(t) перехвата информации за время поиска tП может быть оценена по известной в теории поиска формуле2

(2)

(2)

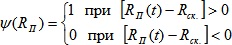

График зависимости RП(t) при  представлен на рис.2.

представлен на рис.2.

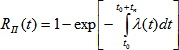

В случае, когда плотность вероятности обнаружений  изменяется во времени (нестационарный пуассоновский поток), формула для расчета вероятности перехвата информации будет иметь вид

изменяется во времени (нестационарный пуассоновский поток), формула для расчета вероятности перехвата информации будет иметь вид

(3)

(3)

где t0 – начало отсчета времени поиска.

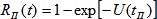

Принимая во внимание, что величина  представляет собой поисковый потенциал U(tП) обнаружения информативных сигналов (характеризует накопление вероятности обнаружения в течение времени tП), формулы (2) и (3) могут быть приведены к виду

представляет собой поисковый потенциал U(tП) обнаружения информативных сигналов (характеризует накопление вероятности обнаружения в течение времени tП), формулы (2) и (3) могут быть приведены к виду

(4)

(4)

Из формул (2) – (4) следует вывод: если имеется хотя бы малейшая вероятность обнаружения информативного сигнала в течение времени dt (т.е. если  >0), то при безграничном увеличении времени ведения разведки (в условиях существования упомянутого сигнала) вероятность перехвата информации может достигать значения, сколь угодно близкого к единице.

>0), то при безграничном увеличении времени ведения разведки (в условиях существования упомянутого сигнала) вероятность перехвата информации может достигать значения, сколь угодно близкого к единице.

При этом защищаемая информация может стать достоянием злоумышленника при условии

где Rск — значение нормированной вероятности скрытия информативного сигнала определенной физической природы.

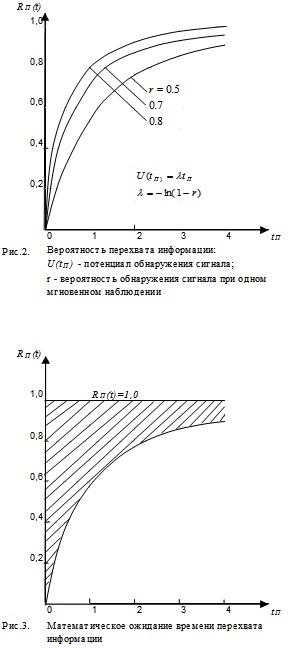

Время перехвата информации. Формула для вычисления математического ожидания (среднего значения) времени, необходимого для перехвата информации, может быть получена из выражения (2), представляющего собой функцию распределения случайного времени tП.

Дифференцируя зависимость (2) по t, а затем, используя общую формулу для математического ожидания и интегрируя по частям, находим искомое значение

(5)

(5)

Величина математического ожидания времени TП, вычисляемого по формуле (5), геометрически представляет собой площадь (рис.3), заключенную между кривой функции RП(t), прямой, соответствующей RП(t)=1, и осью ординат.

Оценка результатов перехвата информации.

Указанная оценка может быть произведена, при прочих равных условиях, с помощью функционала (оператора)

(6)

(6)

где  — асимметричная единичная функция (равна нулю при x<0 и единице при

— асимметричная единичная функция (равна нулю при x<0 и единице при  )

)

Учитывая указанные свойства  , выражение (6) запишем так:

, выражение (6) запишем так:

Можно полагать, с известной долей оптимизма, что при  злоумышленник получает возможность повысить степень априорной осведомленности об интересующем его производственном объекте (выпускаемых им образцах продукции), а при

злоумышленник получает возможность повысить степень априорной осведомленности об интересующем его производственном объекте (выпускаемых им образцах продукции), а при  прибегает к поиску иных, более результативных путей доступа к защищаемой информации объекта.

прибегает к поиску иных, более результативных путей доступа к защищаемой информации объекта.

ПРЕДОТВРАЩЕНИЕ УТЕЧКИ (ПЕРЕХВАТА) ЗАЩИЩАЕМОЙ ИНФОРМАЦИИ

По экспертным оценкам, цель предотвращения утечки (перехвата) информации заключается в том, чтобы «создать такие условия, при которых получатель не смог бы принять информацию, имеющуюся в источнике сообщения»3.

Способы предотвращения утечки информации.

На практике возможны два способа предотвращения утечки и перехвата информации по техническим каналам, реализуемые с помощью организационных и технических мероприятий.

Первый из указанных способов – исключение утечки информации – осуществим только при полном блокировании (нейтрализации) всех возможных каналов утечки информации.

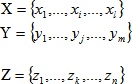

Формальная запись указанного способа имеет вид:  . В общем случае

. В общем случае

|

— множество, определяющее свойства носителя информации; — множество, определяющее параметры среды распространения информативных сигналов указанного носителя; |

— множество, характеризующее состав СТС, в зону действия которых попадают информативные сигналы.

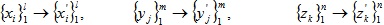

Второй способ предотвращения утечки и перехвата информации реализуется в случае невозможности полного блокирования всех выявленных каналов утечки информации. Сущность рассматриваемого способа заключается в осуществлении таких преобразований элементов множеств

при которых фактическая вероятность RП перехвата информации не превысит значение нормированной вероятности Rск. скрытия указанной информации, т.е.

Производственный объект «считается защищенным от утечки информации по техническим каналам, если за пределами контролируемой зоны практически невозможен перехват информации ни по одному из каналов такого типа или если вероятность перехвата соответствует определенным нормам» (А.Г. Пятачков).

Блокирование ТКУИ.

В зависимости от вида технических каналов утечки информации (указаны в начале статьи), их нейтрализация может быть достигнута применением специальных методов и средств защиты информации, описание которых можно найти на страницах многих специализированных изданий.

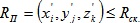

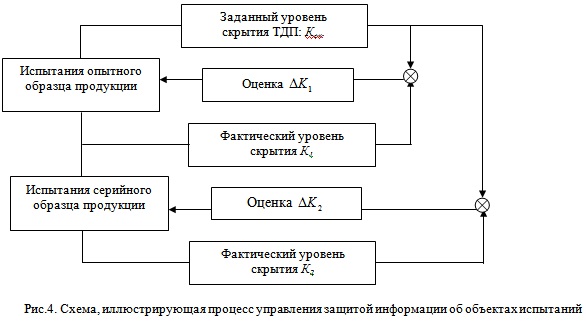

В случае проведения испытаний образцов продукции для проверки степени соответствия их техническим требованиям, наглядной иллюстрацией механизма блокирования ТКУИ может быть схема управления защитой информации, приведенная на рис. 4.

Согласно указанной схеме, заданный уровень скрытия технических демаскирующих признаков образцов продукции определяется вектором Kск.

Фактический уровень скрытия демаскирующих признаков опытного и серийного образцов продукции определяется векторами K1 и K2 соответственно.

Условия существования возможных каналов утечки демаскирующих признаков могут быть записаны так:

Блокирование возможных ТКУИ на основе применения пассивных и (или) активных средств защиты информации заключается в сведении погрешностей  к нулю.

к нулю.

ВЫЯВЛЕНИЕ ТЕХНИЧЕСКИХ КАНАЛОВ УТЕЧКИ ЗАЩИЩАЕМОЙ ИНФОРМАЦИИ

Задачи выявления ТКУИ.

По взглядам отечественных специалистов в области обеспечения информационной безопасности4, задачами выявления ТКУИ являются:

• исследование и выявление естественных каналов утечки информации и каналов возможного внедрения специальных технических средств для негласного получения защищаемой информации;

• поиск и локализация СТС указанного выше назначения, негласно установленных на производственном объекте.

Техника выявления ТКУИ.

Номенклатура технических средств, с помощью которых возможно негласное добывание информации, весьма обширна.

Объективно это обусловлено существованием различных по физической природе ТКУИ и использованием различных технических принципов, на основе которых работают технические средства.

Среди возможных вариантов комплектации наборов поисковых технических средств могут быть выделены, в качестве примера, минимальный и достаточный наборы, рекомендуемые компанией «Ново», фирмой «РЭЙ – защита информации», ЗАО МНПО «Спактр», «Профинформзащита» и др.

Минимальный набор поисковых технических средств включает:

• досмотровый комплекс зеркал для осмотра труднодоступных мест в строительных конструкциях, транспортных средствах, мебели, приборах и оборудовании («Шмель – 2М», «Поиск — 2ТВ» и др.);

• нелинейный локатор для обнаружения скрытых электронных устройств в элементах интерьера и в строительных конструкциях («Лорнет -36» и др.);

• многофункциональный поисковый прибор «Пиранья» ST-031 P (ST-032) для проведения оперативных мероприятий по обнаружению и локализации СТС, а также для выявления и контроля естественных и искусственно созданных ТКУИ.

Достаточный набор поисковых технических средств может содержать, наряду с указанным выше минимальным набором, также следующие средства:

• локатор проводных коммуникаций LBD-50 для поиска несанкционированных гальванических подключений к проводным линиям любого назначения;

• анализатор проводных коммуникаций «УЛАН 2» (пятое поколение);

• портативная рентгенотелевизионная установка «Норка» для выявления скрытно установленных средств съема информации;

• автоматизированный комплекс радиомониторинга (Oscor 5000, RS-1200 и др.) для поиска и локализации широкого спектра несанкционированного съема информации;

• анализатор электромагнитного поля «Кордон» для обнаружения любого активного радиоустройства, измерения его частоты, определения местоположения;

• аппаратура радиационного контроля («Гном – 2», «Резерв» и др.).

ЗАКЛЮЧЕНИЕ

Подводя итог изложенному, можно сделать вывод о том, что намеченные в статье контуры системного подхода к защите информации от несанкционированной утечки и негласного съема (перехвата) по техническим каналам аккумулируют технические инновации в области обеспечения информационной безопасности производственного объекта и адекватны как потребностям сегодняшнего дня, так и перспективным.

Литература:

Н.Б. Пышкин, генеральный директор ОАО «ЗЭЛТА-ТВ», канд. эконом. наук

В.И. Василец, руководитель службы информационной безопасности ОАО «ЗЭЛТА-ТВ», доктор безопасности

1 В честь выдающегося русского математика А.А. Маркова (1856-1922).

2 В.А. Абчук, В.Г. Суздаль. Поиск объектов. М.: «Сов. радио». -1977.С.15-31.

3А.Г. Пятачков. Математическая модель защиты информации от утечки по техническим каналам // Вопросы защиты информации. Вып. 4(31) – М.: ВИМИ, 1995. – С. 34-41.

4 В.И. Кирин, В.Ф. Макаров и др. Специальная техника и информационная безопасность: учебник. – М.: Академия управления МВД России, 2000. С. 395-479.

Журнал «Мир и Безопасность» №6, 2010