Модель функционирования и алгоритм конфигурирования адресации ложных сетевых информационных объектов в условиях сетевой разведки

Лебедкина Т. В., Хорев Г. А.

Постановка задачи: расширение возможностей и повышение результативности сетевой разведки по вскрытию информационных систем актуализируют вопросы по обеспечению их информационной безопасности.

Инерционные свойства применяемых средств защиты в полной мере не обеспечивают защищенность информационных систем от сетевой разведки и компьютерных атак. Технология ложных сетевых информационных объектов – ресурс безопасности, предназначение которого состоит в том, чтобы быть исследованным или подвергнутым кибератакам со стороны нарушителя информационной безопасности.

Целью работы является разработка модели и алго ритма, позволяющих обеспечить защищенность информационной системы, обеспечить оперативное обслуживание санкционированных клиентов с одновременным снижением качества обслуживания запросов от средств злоумышленника посредством выбора оптимального режима функционирования ложных сетевых информационных объектов.

Используемые методы: формализация процесса функционирования ложных сетевых информационных объектов при конфигурировании параметров адресации в условиях сетевой разведки путем представления процесса их взаимодействия в виде марковского случайного процесса с дискретными состояниями и непрерывным временем, а также решение задачи управления численными и аналитическими методами.

Новизна: элементами новизны представленной модели является применение математического аппарата однородных цепей Маркова с непрерывным временем с учетом свойств асимптотической устойчивости и робастности, для обоснования выбора оптимальных режимов функционирования ложных сетевых информационных объектов.

Элементами новизны разработанного алгоритма является применение представленной модели функционирования ложных сетевых информационных объектов, постановке и решении прямой задачи исследования операций для максимизации вероятности формирования и отправки актуальных ложных данных на запросы от средства сетевой разведки.

Результат: проведенные расчеты свидетельствуют о повышении защиты информационных ресурсов за счет своевременной обработки запросов от средства сетевой разведки и отправки ему ответов за время, не превышающее среднее время отклика реального узла сети на TCP- и ARP-запросы.

Представленный алгоритм позволяет повысить результативность защиты за счет снижения возможностей средств сетевой разведки по идентификации ложных сетевых информационных объектов, путем конфигурирования параметров адресации.

Практическая значимость: заключается в нахождении вероятностно-временных характеристик, описывающих состояния процесса функционирования ложных сетевых информационных объектов в условиях сетевой разведки, а также в решении пря- мой задачи исследования операций для максимизации вероятности формирования и отправки акту- альных ложных данных на запросы от средств сетевой разведки и снижение возможностей ком- прометации средств защиты.

Ключевые слова: сетевая разведка, ложные сетевые информационные объекты, компьютерная атака, протокол, устойчивость, случайный процесс.

Библиографическая ссылка на статью:

Лебедкина Т. В., Хорев Г. А. Модель функционирования и алгоритм конфигурирования адресации ложных сетевых информационных объектов в условиях сетевой разведки // Системы управления, связи и безопасности. 2023. № 2. С. 23–62. DOI: 10.24412/2410-9916-2023-2-23-62

Reference for citation:

Lebedkina T. V., Horev G. A. Functioning model and algorithm for configuring the addressing of false network information objects in the conditions of network reconnaissance. Systems of Control, Communication and Security, 2023, no. 2, pp. 23–62 (in Russian). DOI: 10.24412/2410-9916-2023-2-23-62

Актуальность

Рост количества и сложности компьютерных атак на доступность информации, как одного из критериев информационной безопасности, остается основной тенденцией последних лет в сфере компьютерных преступлений. Это связано со стремительным ростом вычислительных мощностей, как серверного оборудования, так и персональных электронных вычислительных машин.

Наиболее важным из этапов подготовки компьютерных атак является сетевая разведка, которая проводится с целью добывания информации о составе, структуре, алгоритмах функционирования информационных систем (ИС), анализа хранимых, обрабатываемых данных и осуществляется для поиска потенциальных целей, их уязвимостей и направлений сосредоточения усилий при реализации компьютерных атак или иных злонамеренных воздействий [1–6].

Прозрачность функционирования (определяется известными протоколами информационного взаимодействия – использованием стека протоколов TCP/IP) и общность архитектуры (определяется применением мировых практик при проектировании ИС) приводит к тому, что злоумышленник при анализе ИС обла- дает всей полнотой информации об их характеристиках [7–9].

Традиционные системы безопасности ИС, использующие такие средства сетевой защиты как межсетевые экраны, системы обнаружения вторжений и антивирусы являются пассивными и по своей природе могут обнаруживать только известные атаки.

Данный вопрос особенно актуален в настоящее время, когда, теоретически, злоумышленник располагает неограниченным запасом времени для изуче ния инфраструктуры и поиска в ней уязвимых мест – он имеет существенное преимущество перед защитой, возможности которой в общем случае ограничены созданием средств мониторинга и дополнительных барьеров, призванных блокировать проникновение вредоносных программ и попыток получения несанкционированного доступа.

Для современной защиты ИС от сетевой разведки (СР) и компьютерных атак применяются новые технические решения, реализующие механизмы введения в заблуждение нарушителей, представляющие собой специальный тип механизмов защиты, предназначенных для навязывания нарушителям ложной информации с целью уменьшения возможности реализации угроз (вторжения), облегчения обнаружения атак, замедления действий по реализации угроз и ис- следования намерений и стратегий нарушителей [2–6, 8–29].

Для выполнения этих подзадач могут быть использованы ложные сетевые информационные объекты (ложные информационные системы, или «обманные» системы, называемые также имитаторами ИС или «ловушками» [30, 31]).

Основными функциями таких систем являются привлечение и удержание внимания злоумышленников на ложных информационных целях, введение злоумышленников в заблуждение, обнаружение и фиксация действий нарушителей, их контроль, а также сбор и агрегация данных о действиях нарушителей из различных источников.

Эти системы защиты представляют собой программно- аппаратные средства обеспечения информационной безопасности, реализующие функции сокрытия и маскирования защищаемых информационных ресурcов, а также дезинформации нарушителей.

С помощью фиксации и сбора данных, обнаружения вторжений и обмана нарушителей (на основе имитации ложных целей, уязвимых для нападения), а также других механизмов эти системы позволяют в реальном времени выявлять атаки, направлять их по ложному следу, ограничивать их распространение, идентифицировать нарушителей, исследовать их действия и определять намерения [32].

Следует отметить, что известные технические решения, реализующие ме- ханизмы введения в заблуждение нарушителей, еще недостаточно проработаны и обладают существенными недостатками, а задачи приведения в соответствие таких мер защиты ИС (централизованному) замыслу противодействия средствам СР только начинают формулироваться отдельными авторами и их кооперациями [2–6, 10–29,], что обуславливает актуальность проводимого исследования.

Анализ объекта исследования

Ложный сетевой информационный объект (ЛСИО) – это виртуальный объект реальной информационной системы (ИС), эмулирующий работу целевой системы, и воздействующий на средства сетевой разведки (СР) с целью введения их в заблуждение о структуре и топологии ИС, затруднения и препятствования атакам на целевую систему и навязывания специально подготовленной ложной информации.

Ложный сетевой информационный объект может имитировать отдельный протокол (SMTP, FTP, SOCKS, HTTP, SSH и т.д.), отдельную рабочую станцию или сервер под управлением операционной системы и целые ЛВС, их уязвимости и защищенность.

ЛСИО классифицируют по уровню взаимодействия со средством СР следующим образом:

- низкий – эмулируют сервисы (и соответствующие ОС), ограничивая количество действий, которые может выполнить средство СР с ЛСИО. Это взаимодействие ограничивается тем, насколько подробно эмулируются сервисы;

- средний – отличительной особенностью таких ЛСИО является создание виртуальных ОС вместо реализации эмуляции сервисов. Виртуальная ОС контролируется со стороны реальной ОС, но предоставляет функциональность реальной ОС, хотя и специально ограниченную для уменьшения риска компрометации системы;

- высокий – основаны на применении реальных информационных ресурсов, в том числе ОС и приложений. Вместо эмуляции сервисов используются реальные сервисы. ЛСИО с высоким уровнем взаимодействия является реальной ИС, отличающейся от целевой системы тем, что она не выполняет целевых задач (не содержит реальной информации).

Перечисленные ЛСИО эмулируют сервисы реальных целевых систем и отличаются лишь уровнем реализации ЛСИО (ПО, виртуальная ОС или реальный узел ИС), который не влияет на организацию процесса взаимодействия

ЛСИО со средством СР.

Далее в работе будет рассмотрен ЛСИО без детализации уровня реализации, так как взаимодействие ЛСИО со средством СР реализуется протоколами семейства TCP/IP.

Благодаря системе управления ЛСИО способен:

- менять свою конфигурацию;

- производить истощение ресурсов средств СР, путем удержания безответного соединения;

- переводить запросы средств СР из реальной сети в ложную.

Это способствует повышению защищенности ИС, где развернут ЛСИО, и повышению идентичности ЛСИО эмитируемым целевым системам.

Во время сетевой разведки ИС злоумышленник предполагает наличие в ней ЛСИО, поэтому средства СР усовершенствуются, меняются подходы к исследованию ИС с целью выявления в ней ЛСИО.

Но остается неизменным подход получения первоначальных данных о ИС с целью ее анализа и создания профиля атакуемой цели – сканирование.

Сканирование – это набор процедур, позволяющих идентифицировать узлы, порты и сервисы целевой системы, различаются следующие типы сканирования [7, 8]:

- сетевое сканирование – определение находящихся в ИС узлов;

- сканирование портов – выявление открытых портов и функционирующих сервисов;

- сканирование безопасности системы – выявление известных уязвимостей ОС.

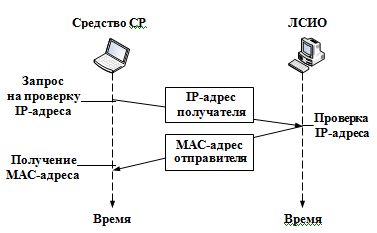

Сетевое сканирование (ARP-сканирование) позволяет обнаружить все подключенные к сети устройства, в том числе и скрытые, по заданному IP-адресу. Ответом на ARP-запрос является подтверждение существования узла ИС с заданным IP-адресом и его аппаратный MAC-адрес, который необходим для коммуникации внутри сети.

ARP-сканирование основано на работе ARP-протокола:

- Узел, которому нужно выполнить отображение адреса IP на аппаратный адрес (MAC-адрес), формирует запрос ARP с адресом IP получателя, вкладывает его в кадр протокола канального уровня и рассылает его широковещательно.

- Все узлы сегмента локальной сети получают запрос ARP и сравнивают указанный там адрес IP с собственным.

- В случае совпадения собственного адреса IP с полученным в запросе ARP, узел формирует ответ ARP, в котором указывает и свой адрес IP, и свой аппаратный адрес, и отправляет его уже адресно на аппаратный адрес отправителя запроса ARP.

Преобразование адресов выполняется путём поиска в таблице соответствия адресов IP и MAC.

Эта таблица, называемая таблицей ARP, хранится в памяти операционной системы узла и содержит записи для каждого известного ей узла сети. В двух столбцах содержатся адреса IP и MAC.

Если требуется преобразовать адрес IP в MAC, то в таблице ARP ищется запись с соответствующим адресом IP.

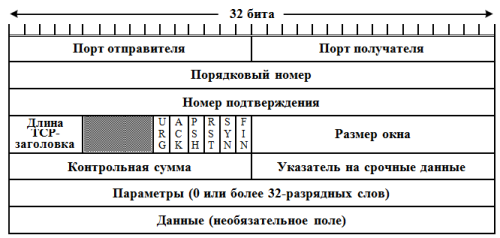

Исходя из описания принципа работы ARP-протокола, получаем, что ARP- пакет может быть исходящим или входящим. Это определяется значением поля заголовка ARP-протокола «код операции» (рис. 1):

- если значение поля равно 1, то ARP-пакет является входящим для узла ИС и содержит запрос от другого узла ИС на проверку IP-адреса узла- получателя запроса;

- если значение поля равно 2, то ARP-пакет является исходящим от узла ИС с ответом на ARP-запрос от другого узла ИС и содержит MAC- адрес узла-отправителя и его IP-адрес (рис. 2).

Рис. 1. Структура ARP-пакета

Таким образом, средство СР, находясь в подсети ИС, с помощью легитим- ного алгоритма ARP-сканирования может узнать структуру и состав подсети ИС (рис. 2).

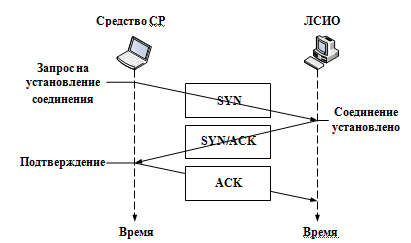

Сканирование портов (TCP-сканирование) основано на особенностях работы TCP-протокола транспортного уровня, а именно на схеме «трехэтапного» согласования, которое позволяет синхронизировать передающий и получающий узлы и установить сессию (рис. 3).

TCP-сканирование основано на работе TCP-протокола:

- Узел ИС (средство СР) отправляет сегментзапрос с установленным флагом SYN другому узлу ИС (ЛСИО). При этом сегменту присваивается произвольный порядковый номер в интервале от 1 до 232, относительно которого будет вестись дальнейший отсчет последовательности сегментов в соединении.

- ЛСИО получает запрос с установленным флагом SYN и отправляет ответный сегмент с одновременно установленными флагами SYN+ACK, при этом записывает в поле «номер подтверждения», полученный по- рядковый номер, увеличенный на 1 (что подтверждает получение пер- вого сегмента), а также устанавливает свой порядковый номер, который, как и в SYN-сегменте, выбирается произвольно.

- После получения средством СР сегмента с флагами SYN+ACK соединение считается установленным, средство СР, в свою очередь, отправляет в ответ сегмент с флагом ACK, с обновленными номерами после- довательности, и не содержащий полезной нагрузки.

- Начинается передача данных.

Флаги SYN и ACK являются одними из возможных значений поля заголовка TCP-протокола «флаги» (рис. 4).

Используя этот легальный алгоритм, злоумышленник, представившись в ИС узлом, может выяснить, какие порты открыты на другом узле ИС, то есть понять, какие сервисы используются в системе, какая операционная система.

В процессе функционирования ЛСИО, также, как и средство СР, производит сканирование подсети ИС, в которой располагается, для сбора, обработки, формирования и поддержания в актуальном состоянии базы данных с ложными данными о структуре и составе подсети ИС, и обрабатывает поступающие к ЛСИО запросы от средства СР в условиях ограниченного вычислительного ресурса.

Ограниченность вычислительного ресурса выражается в том, что ЛСИО способен обработать ограниченное количество запросов за единицу времени без переполнения буфера обмена ввиду выделения вычислительного ресурса на анализ поступивших ответов от легитимных узлов ИС и запросов от средства СР, а также на обработку транзакций в базах данных.

Задача ЛСИО – оперативно ответить на запрос средства СР ложной, заранее сформированной информацией, которая соответствует целевой подсети ИС, то есть является актуальной в настоящее время.

С целью поддержания идентичности реальным узлам ИС ЛСИО формирует базы данных ложных MAC-адресов и TCP-портов на основе сканирования действующей подсети ИС.

Время изменений структуры и состава подсети ИС заранее неизвестно (отключение или добавление новых узлов сети, замена сетевых карт на узлах, назначение новых TCP-портов для служб ОС), поэтому периодичность сканирования подсети ИС ЛСИО выбирается из соображения пропускной способности сети, но не реже периода «старения» ARP-таблиц узлов сети.

Единого стандарта тайм-аута обновления ARP-таблиц не существует и для каждой платформы устанавливается производителем:

Microsoft: 2 мин.

Cisco IOS: 4 ч.

Cisco NX-OS: 25 мин. Cisco IOS 15M&T: 4 ч. Juniper: 20 мин.

Linux: от 15 с до 2 мин.

Время проведения сетевой разведки средством СР также неизвестно и может совпасть с периодом сканирования ЛСИО подсети ИС. Во время обработки запросов от средства СР ЛСИО производит выборку из базы данных ложных MAC-адресов и TCP-портов в зависимости от типа запроса средства СР.

Задача формирования и отправки ответа на запрос от средства СР является для ЛСИО приоритетной.

Таким образом, задача ЛСИО заключается в сокращении времени обработки запросов средства СР с учетом формирования баз данных с ложной информацией, чего можно достичь конфигурированием параметрами функционирования ЛСИО.

Постановка задачи

Приведенное описание процесса функционирования ЛСИО позволяет сформулировать постановку задачи на моделирование ЛСИО при конфигурировании параметров адресации в условиях СР.

Разработка модели функционирования ЛСИО необходима для описания существенных свойств процессов конфигурирования баз данных с ложными данными и режимов обработки запросов от средства СР, что необходимо для разработки алгоритма конфигурирования параметров и режимов функционирования ЛСИО в условиях СР.

Математическая модель функционирования ЛСИО позволит произвести количественную оценку эффективности предлагаемых средств защиты. В настоящее время разработан обширный теоретико-методологический аппарат формализованного представления функционирования информационных систем различного назначения [27–29, 33–42].

Потоки событий от средства СР и узлов ИС к ЛСИО и обратно представ- ляют собой последовательность управления параметрами функционирования ЛСИО (содержание поля «флаги» TCP-пакета и поля «код операции» ARP- пакета), приводящими к изменению оперативности выдачи ЛСИО ответных пакетов средству СР.

В общем случае искомыми характеристиками исследуемого процесса являются:

- пространство состояний Si системы (конечное множество событий, описывающих существенные свойства системы) и возможные траек- тории перехода системы из состояния в состояние (характеризуются ориентированным графом состояний моделируемой системы);

- распределение вероятностей пребывания системы в состояниях в начальный момент времени;

- функции распределения {Fij(t)} непрерывных случайных величин {Tij} времени ожидания перехода системы из соответствующих состояний, где Fij(t)=f(aij,t), а в случае экспоненциального закона распределения параметры aij являются интенсивностями λij функций распределения Fij(t)=1–e-λt;

- множество управляемых параметров X={ aijc };

- множество неуправляемых параметров A={ aijnc };

- вероятности pi(t) пребывания системы в состоянии i в момент времени t, а также финальные вероятности pi;

- функция распределения Gij(t) времени первого посещения системой состояния j, при условии, что в момент времени t=0, система находилась в состоянии i, позволяющая вычислить оперативность функцио- нирования ЛСИО.

Функция распределения Gij(t) принята в исследовании показателем опера- тивности конфигурирования адресации ЛСИО в условиях СР.

С практической точки зрения наиболее целесообразно изменение опера- тивности оценивать по значению времени завершения конфигурирования адре- сации ЛСИО при фиксированном значении Gij(t).

Для оценки эффективности предполагается решение прямой задачи исследования операций: чему будет равен показатель эффективности Gij(t), если принять какое-то решение aijc ∈ X в условиях aijnc ∈A .

Модель функционирования ложных сетевых информационных объектов при конфигурировании параметров адресации в условиях сетевой разведки

Пусть имеется ЛСИО S, реализующая конфигурирование параметров адресации в условиях СР. Моделируемая система S с течением времени переходит из одного состояния в другое.

Моменты возможных переходов ЛСИО из состояния в состояние происходят под действием потоков событий, характеризующиеся их интенсивностью λ, переводящих ЛСИО в различные состояния функционирования. Характер выбранных значений интенсивностей определяется в соответствии с ситуациями взаимодействия ЛСИО и средства СР – сторон ресурсного конфликта.

Модель функционирования ЛСИО учитывает обмен запросами с ЛСИО санкционированных клиентов, а также несанкционированных клиентов (средств СР), осуществляющих сетевую разведку.

Использование модели предполагает поиск ситуаций взаимодействия ЛСИО и средства СР, и позволяет перейти к вероятностной оценке способности обеспечивать бескомпроматное диалоговое взаимодействие со средством СР. Учет в марковской модели времени формирования ЛСИО исходящих данных на запросы от средства СР в зависимости от ситуаций взаимодействующих сто- рон позволяет исследовать динамику функционирования ЛСИО.

Процесс функционирования ЛСИО можно представить, как марковский случайный процесс с дискретными состояниями и непрерывным временем.

Необходимое условие применения математического аппарата однородных марковских случайных процессов с дискретными состояниями и непрерывным временем – потоки событий, инициирующих переходы системы из состояния в состояние, являются простейшими (обладают свойствами стационарности, ординарности и отсутствия последействия) [43, 44].

Исходными данными, при использовании аппарата цепей Маркова с непрерывным временем в ходе моделирования различных систем являются:

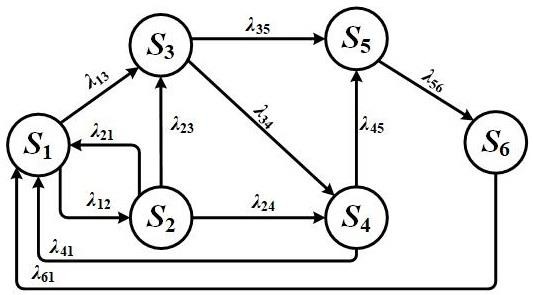

- пространство состояний системы (конечное множество несовместных (несовместимых) событий, описывающих существенные свойства системы и изменяющиеся «скачкообразно») (таблица 1) и возможные траектории перехода системы из состояния в состояние (характеризуются ориентированным графом состояний моделируемой системы, представленным на рис. 5);

- распределение вероятностей пребывания системы в состояниях в начальный момент времени;

- интенсивности потоков событий – (запросов, ответов), вызывающих переход системы из состояния в состояние (таблица 2).

Таблица 1 – Дискретные состояния ЛСИО

| Si | Интерпретация состояний

в терминах объекта и предмета исследования |

| S1 | Состояние ожидания потока входных данных – ЛСИО находится в состоянии

простоя, не принимает и не передает потоки данных |

| S2 | Состояние ожидания потока принятых данных – анализ поступивших данных от клиентов сети (легитимных и средств СР) |

| S3 | Состояние ожидания потока проанализированных ARP-запросов – обработка

транзакций в базе данных ложных MAC-адресов |

| S4 | Состояние ожидания потока проанализированных TCP-запросов – обработка

транзакций в базе данных ложных TCP портов |

| Si | Интерпретация состояний

в терминах объекта и предмета исследования |

| S5 | Состояние ожидания потока обработанных запросов – формирование исходящих

данных от ЛСИО |

| S6 | Состояние ожидания потока сформированных данных – оценка значения доступ-

ности ЛСИО и отправка сформированных исходящих сообщений |

Рис. 5. График состояний функционирования ЛСИО при конфигурировании параметров адресации в условиях СР

Физический смысл интенсивности λij – математическое ожидание количе ства случайных событий, вызывающих переход системы из состояния Si в состояние Sj в единицу времени.

Таблица 2 – Интенсивности потоков событий

| λij | Интерпретация интенсивностей в терминах объекта и предмета исследования |

| λ13 | Интенсивность потока событий на выборку исходных данных из ARP-таблицы с ложными MAC-адресами для формирования запроса клиентам ИС |

| λ12 | Интенсивность потока событий на анализ поступивших запросов (ответов) ЛСИО от средств СР (клиентов ИС) |

| λ21 | Интенсивность потока событий на отказ в формировании ответного пакета данных (игнорирование запроса СР) |

| λ23 | Интенсивность потока событий на формирование актуальной ARP-таблицы с ложными MAC-адресами или выдачу исходных данных для формирования ответа на запрос СР |

| λ24 | Интенсивность потока событий на формирование актуальной таблицы с ложными TCP портами или выдачу исходных данных для формирования ответа на запрос СР |

| λ34 | Интенсивность потока событий на создание актуальной таблицы ложных TCP портов (актуальная ARP-таблица с ложными MAC-адресами создана) |

| λ35 | Интенсивность потока событий на формирование ARP-запроса клиентам ИС или ARP-ответа средству СР |

| λ41 | Интенсивность потока событий на перевод ЛСИО в исходное состояние (таблица ложных TCP портов создана) |

| λ45 | Интенсивность потока событий на формирование TCP-запроса (SYN) клиентам ИС или TCP-ответа (ACK) средству СР |

| λij | Интерпретация интенсивностей в терминах объекта и предмета исследования |

| λ56 | Интенсивность потока событий на открытие канала передачи данных и отправку

ответов средству СР или запросов клиентам ИС |

| λ61 | Интенсивность потока событий на изменение режима обработки входных данных

и закрытие канала передачи данных |

Содержательное описание перехода моделируемой системы из состояния Si в состояние Sj под воздействием потоков событий с интенсивностями λij может быть представлено следующим образом.

Пусть S1 – начальное состояние моделируемого ЛСИО, в котором он не принимает и не передает потоки данных, в этом случае средство СР, как и кли- енты ИС не ведут информационный обмен с ЛСИО.

С периодичностью T = 300 с ЛСИО переходит в состояние S3 потоком событий с интенсивностью λ13, в котором осуществляется выборка из актуальной базы данных сгенерированных MAC-адресов (далее – БДMAC) данные для формирования ARP-запросов легитимным клиентам ИС. Поток событий с интенсивностью λ35 переводит систему в состояние S5, где обработчик событий формирует из полученных данных БДMAC ARP-запросы установленного образца и потоком событий с интенсивностью λ56 переводит систему в состояние S6, в котором ЛСИО отправляет ARP-запросы через открытый канал связи легитим- ным узлам ИС. После чего ЛСИО переходит в состояние покоя (состояние S1) потоком событий с интенсивностью λ61. При завершении формирования актуальной БДMAC потоком событий с интенсивностью λ34 ЛСИО переходит в состояние S4, в котором осуществляется выборка из актуальной базы данных сгенерированных ложных TCP-портов (далее – БДTCP) данные для формирования TCP-запросов легитимным клиентам ИС. Поток событий с интенсивностью λ45 переводит систему в состояние S5, где обработчик событий формирует из полученных данных БДTCP TCP-запросы установленного образца и потоком событий с интенсивностью λ56 переводит систему в состояние S6, в котором ЛСИО отправляет TCP-запросы (SYN) через открытый канал связи легитимным узлам ИС. После чего ЛСИО переходит в состояние покоя (состояние S1) потоком событий с интенсивностью λ61.

После направления клиентами ИС или средством СР ложному сетевому информационному объекту потока ответов на запросы ЛСИО или запросов на инициализацию соединения, соответственно, с потоком событий с интенсивностью λ12 система переходит из состояния S1 в состояние S2, в котором производится первичная обработка и анализ входящих потоков данных для определения источника сообщений. Если это запросы на инициализацию соединения от узла ИС (легитимного или нелегитимного) в адрес несуществующего узла ИС (в базе данных ЛСИО нет такого IP или MAC-адреса для эмуляции), то ЛСИО игнорирует данный запрос и потоком событий с интенсивностью λ12 переходит в исходное состояние S1. Если в базе данных ЛСИО есть такой IP или MAC- адрес для эмуляции, то в зависимости от источника сообщения (легитимный узел или средство СР) и типа поступивших пакетов (TCP или ARP-пакеты)

ЛСИО потоками событий с интенсивностями λ23 или λ24, соответственно, переходит или в состояние S3 или в состояние S4.

Если источником сообщений являются легитимные узлы ИС, то ЛСИО в состоянии S3 (поступил ARP-ответ) осуществляет проверку актуальности БДMAC и при наличии коллизий выполняет генерацию новых ложных MAC-адресов (формирует актуальную БДMAC). При поступлении TCP-пакета (ACK) система переходит в состояние S4 для проверки актуальности БДTCP и при наличии изменений производит генерацию новых ложных TCP-портов. Затем, в зависимости от текущего состояния, ЛСИО потоками событий с интенсивностями λ35 или λ45 переходит в состояние S5, в котором формирует запросы легитимным узлам ИС для дальнейшего формирования баз данных. Потоком событий с интенсивностью λ56 переходит в состояние S6, открывает канал передачи данных и отправляет сообщения легитимным узлам ИС. Потоком событий с интенсивностью λ61 ЛСИО переходит в состояние S1 на прием входящих сообщений.

Если источником входящего сообщения является средство СР (ЛСИО находится в состоянии S2), то производится проверка IP-адреса хоста- отправителя пакета на легитимность: если IP-адрес отсутствует в списке разрешенных IP-адресов, то есть средство СР должно находится в подсети с ЛСИО, то поступающий запрос игнорируется и ЛСИО потоком событий с интенсивностью λ21 переходит в начальное состояние S1. Если IP-адрес входит в «белый» список, то ЛСИО производит дальнейший анализ на соответствие входящих данных одному из сетевых протоколов (ARP или TCP) и включается счетчик времени обработки поступивших запросов от средства СР.

При поступлении ARP-запроса от СР потоком событий с интенсивностью λ23 переводит систему в состояние S3 для выборки из БДMAC необходимых данных для формирования ответа на запрос. Поток событий с интенсивностью λ35 система переходит в S5, в котором формируется ARP-ответ и считывается показание счетчика времени на обработку запроса от средства СР. Если время обработки запроса от средства СР превышает допустимое значение, то ЛСИО переходит в режим обработки только запросов от средства СР. В ином случае ЛСИО продолжает обрабатывать также и входящие ответы от легитимных узлов ИС. Далее потоком событий с интенсивностью λ56 система переходит в со- стояние S6 для открытия канала связи и отправки ARP-ответа средству СР. После чего ЛСИО переходит в исходное состояние покоя S1 потоком событий с интенсивностью λ61.

При поступлении TCP-запроса поток событий с интенсивностью λ24 переводит систему в состояние S4 для выборки из БДTCP необходимых данных для формирования ответа на запрос. Поток событий с интенсивностью λ45 переводит систему в состояние S5, в котором ЛСИО формирует TCP-ответ (ACK) и также считывается показание счетчика времени на обработку запроса от СР. Далее потоком событий с интенсивностью λ56 система переходит в состояние S6 для открытия канала связи и отправки ARP-ответа средству СР. После чего ЛСИО переходит в исходное состояние покоя S1 потоком событий с интенсивностью λ61.

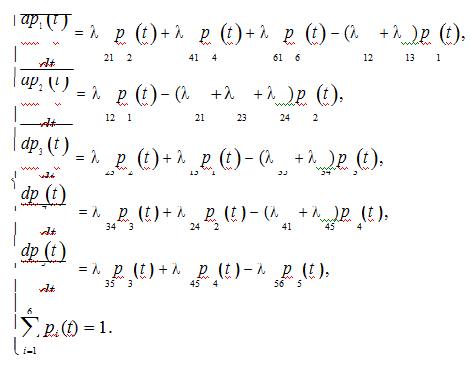

Моделируемая ЛСИО при конфигурировании параметров адресации в условиях СР может находиться в состояниях Si с разной вероятностью pi(t). По размеченному графу состояний составлены уравнения Колмогорова – дифференциальные уравнения с неизвестными функциями pi(t):

Задавая численные значения интенсивностей λij в соответствии с условиями функционирования ЛСИО (ситуациями SIT), вектор вероятностей начальных состояний, учитывая нормировочное условие и переходя к непрерывному времени ![]()

, систему линейных дифференциальных уравнений (СЛДУ) (1) с постоянными коэффициентами решают численными или аналитическими методами.

Аналитическая форма общего решения СДУ Колмогорова с учетом условия нормировки сводится к решению алгебраической задачи на собственные значения (числа). Особенностью нахождения собственных чисел является ее высокая вычислительная сложность, связанная с размерностью матрицы коэффициентов, в частности, размерность матрицы более четырех вынуждает применение специальных численных методов нахождения собственных чисел. Поэтому, для решения систем линейных однородных дифференциальных уравнений большой размерности целесообразно использование численных методов дифференцирования функций [45].

Характер выбранных значений интенсивностей определяется в соответствии с условиями функционирования ЛСИО.

Эти условия (ситуации SIT) определяются вариацией исходных данных (соотношением исходных данных) – семейством реализаций λij по аналогии с понятием сечения случайного процесса [43].

Наибольшее практическое значение при функционировании ЛСИО имеют следующие ситуации SIT1 – SIT3. Ситуации SIT1 и SIT2, описывают работу ЛСИО в штатном режиме без режима оценки доступности. Ситуация SIT3 – описывает стратегию функционирования ЛСИО при формировании баз данных ложных MAC-адресов и TCP-портов в условиях воздействия средства СР с режимом оценки доступности.

Ситуация SIT1.

ЛСИО формирует базы данных ложных TCP-портов и MAC-адресов, рассылая легитимным узлам ИС ARP и TCP-запросы. Ответы от узлов ИС обрабатываются без задержки. Средства СР не воздействуют на ЛСИО, система работает в штатном режиме.

Поскольку в данном случае ЛСИО функционирует в штатном режиме, рассылает запросы легитимным узлам ИС для создания баз данных ложных TCP-портов и MAC-адресов, то рассматривается, как влияют интенсивности λ23 – на формирование актуальной ARP таблицы с ложными MAC-адресами и λ24 – на формирование актуальной таблицы с ложными TCP портами, тогда пусть λ23= x, λ24= y.

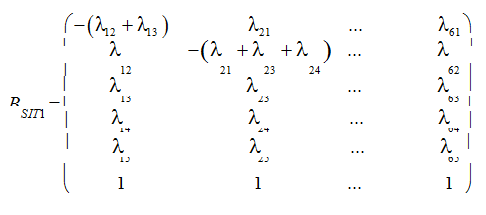

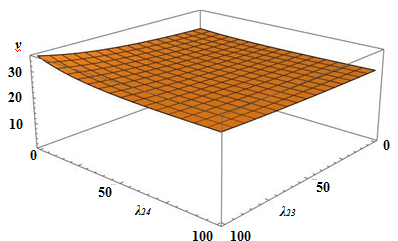

Составим матрицу интенсивностей потоков событий B, для системы диф- ференциальных уравнений Колмогорова (1) (с условием нормировки).

Для оценки устойчивости разработанной модели используется понятие робастной устойчивости модели к возмущению исходных данных. Определение робастной устойчивости модели посредством оценки влияния возмущения ис ходных данных относительно получаемых вероятностно-временных характеристик позволяет определить требования к точности формируемых исходных данных с целью повышения адекватности математической модели.

Робастность (устойчивость к возмущениям) решения (вектора финальных вероятностей {pi}) к изменению входных параметров (интенсивностей потоков событий), как погрешность решения системы линейных алгебраических уравнений (СЛАУ) Колмогорова при соответствующей погрешности исходных дан- ных, позволяет оценить число обусловленности v [27, 45] матрицы интенсивностей потоков событий B (2).

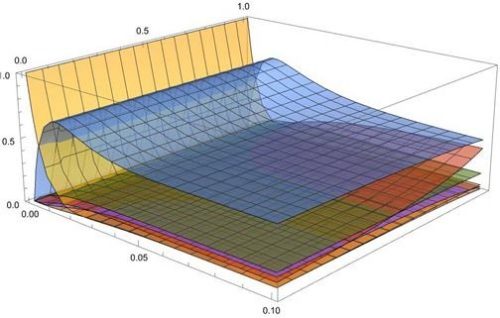

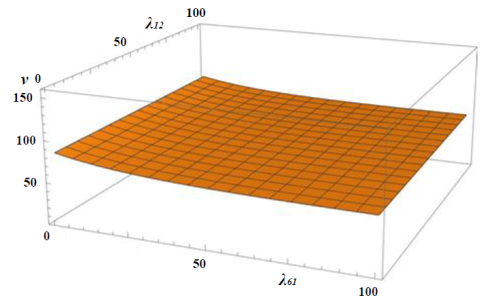

Применительно к ситуации SIT1 на рис. 6 представлена зависимость числа обусловленности матрицы B от варьируемых интенсивностей λ23=x и λ24=y, x ∈[0, 100], y ∈ [0, 100] потоков событий в форме спектральной нормы ||B||2.

Так как значение числа обусловленности v не превышает 38 для вариации λ23 и λ24 в диапазоне (0; 100), то построенная математическая модель марковского процесса в ситуации SIT1 является робастной.

Для получения оценки переходных процессов в ситуации SIT1 перейдем к решению СЛДУ (1) численным методом. Исходные данные для расчета: СЛДУ, вектор вероятностей начальных состояний, нормировочное условие, значения интенсивностей потоков событий задаем постоянными в соответствии с выбранными условиями функционирования ЛСИО.

Производим расчет по методу Рунге–Кутты с средневзвешенной величиной поправок каждого этапа интегрирования.

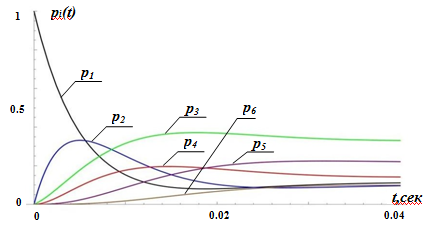

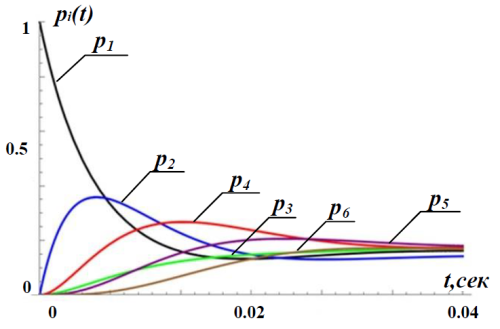

Сплайн—интерполяция значений pi на интервале t ∈[0; 0, 04] представлена на графиках зависимостей вероятностей состояний от времени (рис. 7).

На интервале времени [0; 0,04] ЛСИО находится в переходном режиме функционирования, где наблюдается всплеск значения вероятности p3(t), что соответствует нахождению ЛСИО в состоянии обработки транзакций в базе данных ложных MAC-адресов и TCP портов, а также увеличение значения вероятности p5(t) которое соответствует нахождению ЛСИО в состоянии, формирования запросов легитимным узлам ИС и начале передачи данных.

Разработанная математическая модель позволяет определить вероятностно-временные характеристики переходного процесса. Переходный процесс представляет собой промежуток времени, в течение которого вероятности пре- бывания системы в состояниях {pi(t)} изменяются от начальных значений {pi(0)} до финальных (стационарных) значений {pi}.

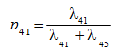

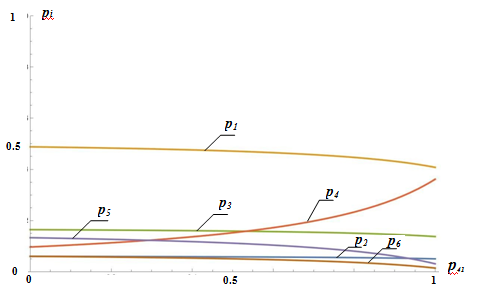

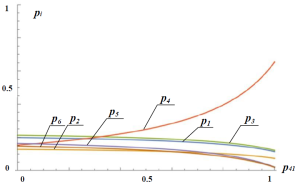

Вероятность p41 означает вероятность перехода ЛСИО в исходное состояние (таблица ложных TCP-портов создана). Нахождение значения вероятности p41 позволяет определить вероятностно-временную характеристику состояния ЛСИО, когда его вычислительные ресурсы не потребляются, то есть находятся на максимуме, и он готов оперативно обработать запросы от средства СР при их поступлении. Графики зависимости финальных вероятностей от переходной вероятности p41 представлены на рис. 8.

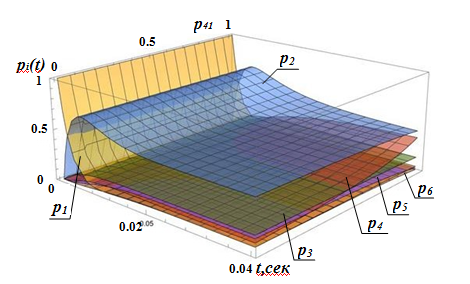

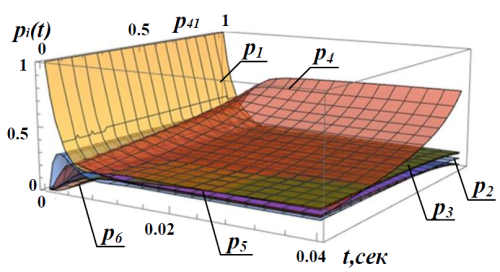

Графики зависимости финальных вероятностей от времени и от переходной вероятности p41 представлены на рис. 9.

Ситуация SIT2.

ЛСИО формирует базы данных ложных TCP-портов и MAC-адресов, рассылает легитимным узлам ИС ARP и TCP- запросы. Средство СР воздействует на ЛСИО, ведет разведку структуры и состава ИС. ЛСИО об- рабатывает запросы от средства СР и все ответы от узлов ИС.

Поскольку в данном случае ЛСИО формирует и запросы узлам ИС и ответы на запросы от средства СР, то рассмотрим, как влияют интенсивности λ12 – на анализ поступивших запросов от средства СР и ответов от узлов ИС и λ61 – на изменение режима обработки входящих данных и закрытие канала передачи данных, тогда пусть λ12= x, λ61= y.

Применительно к ситуации SIT1 на рис. 10 представлена зависимость числа обусловленности матрицы B от варьируемых интенсивностей λ23=x и λ24=y, x ∈[0, 100], y ∈[0, 100] потоков событий в форме спектральной нормы ||B||2.

Так как значение числа обусловленности v не превышает 90 для вариации λ12 и λ61 в диапазоне (0; 100), то построенная математическая модель марковского процесса в ситуации SIT2 является робастной в этом диапазоне.

Для получения оценки переходных процессов в ситуации SIT2 перейдем к решению СЛДУ численным методом. Сплайн-интерполяция значений pi на интервале t ∈[0;0,03] представлена на графиках зависимостей вероятностей состояний от времени (рис. 11).

На интервале времени [0; 0,02] ЛСИО находится в переходном режиме функционирования, где наблюдается всплеск значения вероятности состояния p2(t), что соответствует нахождению ЛСИО в состоянии анализа поступивших запросов от средства СР.

Вероятность p41 определяет вероятность перехода системы из состояния S4 (таблица ложных TCP-портов создана) в состояние S1 (ЛСИО находится в состоянии простоя, не принимает и не передает потоки данных), за конечное число переходов. При интервале значений p41 вероятности P1(t) – P6(t) не равны 0.

Это означает, что ЛСИО за конечное число обработки ответов на свои запросы от легитимных узлов ИС сформирует таблицу ложных TCP-портов и перейдет в состояние простоя.

Графики зависимости финальных вероятностей от переходной вероятности p41 (3) представлены на рис. 12.

Графики зависимости финальных вероятностей от времени и от переходной вероятности p41 представлены на рис. 13.

от времени и от переходной вероятности p41 для значений интенсивностей событий, соответствующих ситуации SIT2

С увеличением времени и вероятности p41 увеличивается вероятность нахождения системы в состоянии S4. Тем самым подтверждается, что ЛСИО за определенное конечное время сформирует таблицу ложных TCP-портов и перейдет в состояние простоя.

Снизить нагрузку на данное состояние ЛСИО возможно путем увеличения его ресурса за счет отклонения части входящих пакетов данных на обработку от легитимных узлов ИС посредством изменения режима обработки ЛСИО.

Научная новизна модели заключается в применении математического аппарата теории марковских случайных процессов для исследования возможностей функционирования ложных сетевых информационных объектов при конфигурировании параметров адресации в различных условиях информационного обмена и получения оценок устойчивости решений к изменению (вариации и погрешности) исходных данных.

Практическая значимость заключается в нахождении вероятностно- временных характеристик, описывающих состояния процесса функционирования ложных сетевых информационных объектов в условиях сетевой разведки.

Алгоритм конфигурирования адресации ложных сетевых информационных объектов в условиях сетевой разведки

Алгоритм относится к области информационной безопасности ИС и может быть использован в системах обнаружения и предупреждения атак с целью противодействия несанкционированным воздействиям в ИС, основанных на семействе коммуникационных протоколов TCP/IP.

Недостатками известных алгоритмов является относительно низкая бескомпроматность функционирования ЛСИО, заключающаяся в возможности идентификации ЛСИО средствами СР, что приводит к снижению результативности защиты ИС.

Низкая бескомпроматность функционирования ЛСИО обусловлена низкой оперативностью конфигурирования адресации ЛСИО в условиях СР, вызванной декларативным заданием параметров конфигурации и отсутствием обоснования доли выделяемых для ЛСИО вычислительных ресурсов ИС.

Назначением разработанного алгоритма является конфигурирование адресации ложных сетевых информационных объектов в условиях СР, обеспечивающая повышение оперативности защиты ИС для снижения возможностей СР по идентификации ЛСИО (компрометации средств защиты), и, как следствие, вскрытия структуры и состава ИС.

Информационный обмен между клиентами ИС и ЛСИО детализирован в модели функционирования ЛСИО. В процессе функционирования ЛСИО, средство СР инициирует запросы к ЛСИО, блокирование запросов средства СР приводит к компрометации ЛСИО, в результате средство СР может менять стратегию воздействия. Бескомпроматное функционирование ЛСИО, обеспечиваемое оперативной конфигурацией параметров обработки запросов в ЛСИО при воздействии средства СР, приведет к введению в заблуждение средства СР об истинном составе и структуре ИС.

Для оценки эффективности осуществляется решение прямой задачи исследования операций: чему будет равен показатель эффективности G16(t), если принять решение о значении интенсивности потока событий λ35 на формирование ARP-запроса клиентам ИС или ARP-ответа средству СР. Длительность цикла широковещательного запроса (и получения ответов) по протоколу ARP для ИС, состоящей из 254 сетевых устройств соответствует t = tcrit = 0,1.

Показателем оперативности конфигурирования адресации ЛСИО в условиях СР является функция распределения G16(t) времени первого посещения системой состояния S6, при условии, что в момент времени t=0, система находилась в состоянии S1. С практической точки зрения наиболее целесообразно выигрыш оперативности оценивать по значению времени завершения конфигурирования адресации ЛСИО при фиксированной вероятности (при фиксированном значении) G16(t) = 0,98.

Физическая постановка задачи.

В качестве основных исходных данных в алгоритме выступают:

IP – IP-адрес отправителя пакета;

TCP – TCP-пакет протокола передачи данных, стека TCP/IP;

ARP – ARP-пакет протокола разрешения адресов, стека TCP/IP;

Ts – счетчик времени начала опроса ЛСИО узлов ИС для актуализации своих баз данных (исходных данных);

TR – счетчик времени обработки ЛСИО запроса от средства СР;

TD – значение допустимого времени на обработку ЛСИО запроса от сред- ства СР, которое задается администратором безопасности информации;

U – режим обработки запросов ложным сетевым информационным объ- ектом, U = {0,1} , где 0 – обработка ЛСИО всех входящих пакетов, 1 – обработка только запросов от средства СР;

M – множество санкционированных IP-адресов ИС;

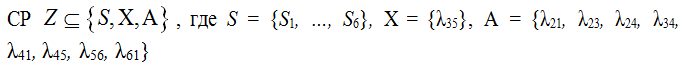

множество входных и внутренних параметров математической модели функционирования ЛСИО при конфигурировании параметров адресации в условиях

перечень моделируемых состояний системы и интенсивностей потоков событий в ней описаны ниже по тексту.На рис. 14 и рис. 15 представлена блок-схема последовательности действий, реализующая алгоритм конфигурации ложного сетевого объекта при одновременном взаимодействии с узлами ИС и средством СР.

На начальном этапе задают исходные данные (блок 1 на рис. 14). В качестве исходных данных выступают интенсивности потоков неконтролируемых (неуправляемых) событий (таблица 2). Затем, используя модель функционирования ЛСИО при конфигурировании параметров адресации в условиях СР, вычисляют ВВХ, описывающие состояния процесса функционирования ЛСИО при конфигурировании параметров адресации в условиях СР.

Рассматриваемый алгоритмом процесс соответствует ситуации SIT3: средством СР ведется сетевая разведка ИС. ЛСИО формирует базу данных ложных MAC-адресов и TCP-портов. Время обработки поступивших данных в ЛСИО возрастает в виду ограниченных вычислительных возможностей.

Главным приоритетом ЛСИО является формирование и отправка ответов на запросы средства СР. При возрастании времени обработки запросов от средства СР ЛСИО меняет режим обработки входящих сообщений. Сообщения от санкционированных узлов ИС игнорируются, базы данных ложных MAC- адресов и TCP-портов не обновляются до уменьшения времени обработки ЛСИО запросов от средства СР до допустимого значения.

На следующем этапе (блок 3 на рис. 14), включают счетчик Ts. После включения счетчика проверяют поступление пакета данных (блок 4 на рис. 14). Если пакеты данных не поступили, то считывают значение счетчика Ts (блоки 4, 5 на рис. 14). Если значение Ts не достигло 300, то цикл начинают сначала с проверки поступления пакета данных.

При достижении Ts значения 300 формируют ARP-запросы узлам ИС, отправляют их и выключают счетчик Ts (блоки 8–10 на рис. 14). После отправки запросов проверяют поступление пакета данных (блок 4 на рис. 14).

При получении пакета данных проверяю IP-адрес отправителя пакета на принадлежность его множеству легитимных IP-адресов ИС (блоки 11, 12 на рис. 14). Если IP-адрес отправителя пакета не принадлежит множеству легитимных IP-адресов ИС, то запрос игнорируют и проверяют поступления новых пакетов данных. Если IP-адрес отправителя пакета принадлежит множеству легитимных IP-адресов ИС, то проверяют класс поступившего пакета (ARP-пакет или TCP-пакет) (блоки 13–15 на рис. 14).

Продолжение в статье — «Системы управления, связи и безопасности»