Ещё раз о “стеганографии” – самой современной из древнейших наук.УКОВ

Вячеслав Сергеевич, кандидат технических наук ЕЩЁ РАЗ О “СТЕГАНОГРАФИИ САМОЙ СОВРЕМЕННОЙ ИЗ ДРЕВНЕЙШИХ НАУК |

||||||||||||

| Рассматриваются некоторые современные возможности использования компьютерной стеганографии для решения задач информационной безопасности. Статья является продолжением цикла работ по стеганографической защите информации [1]. Известно, что научно-технический прогресс развивается, как правило, по спирали и все новое – это хорошо забытое старое…”. Современная жизнь добавила к этой поговорке современное дополнение: “… плюс новая технология”. Блестящим подтверждением этому стала одна из древнейших наук стеганография. Действительно, как можно видеть из рис. 1, компьютерная технология вдохнула новые силы в древнейшую науку “стеганографию” и сегодня она не только сменила свое название на “компьютерную стеганографию”, но и совместно с криптографией стала основой, обеспечивающей безопасность передачи информации. Рис. 1. Исторический аспект и тенденции развития стеганографии Основные задачи, решаемые открытой стеганографией, технологии реализации и области ее применения приведены в табл. 1. Таблица 1. Основные задачи, решаемые открытой стеганографией Как видно из табл. 1, основными технологиями, которые обеспечивают решение поставленных задач, являются технологии скрытой связи и ЦВЗ. Рассмотрим их более подробно. В табл. 2 приведены современные программные средства стеганографического сокрытия данных. Таблица 2. Программные средства стеганографического сокрытия данных Проводя подробный анализ стеганографических программ, нельзя не отметить также, что в настоящее время, помимо представленных выше, все еще могут использоваться такие программы как:

В качестве примера использования стеганографических программ рассмотрим более подробно программу JPEG Hide-and-Seek [3]. Этот программный продукт предназначен для сокрытия данных в графических файлах формата JPEG, который на данный момент является одним из самых популярных форматов для хранения графической информации (в частности, цифровых фотографий). Программа JPHS состоит из трех частей:

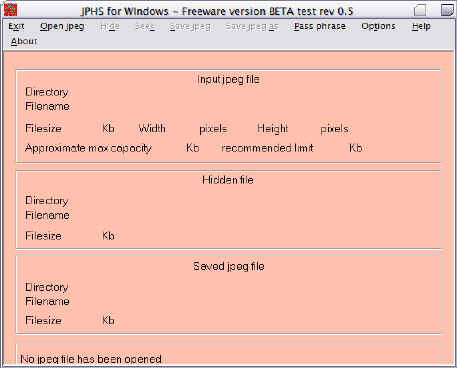

В данном разделе мы рассмотрим только третью из них. Внешний вид главного окна программы представлен на рис. 2.

Меню программы содержит следующие пункты:

Кроме самой программы нам понадобится подходящий стегоконтейнер. Как известно, контейнер по размеру должен в несколько раз превосходить размер скрываемого сообщения. К тому же при сокрытии большого объема информации желательно, чтобы контейнер имел сложную структуру – это затруднит визуальное (в нашем случае) обнаружение искажений, вносимых скрытым сообщением. В качестве сообщения мы будем использовать файл с информацией о программе JPHS (readme.txt) размером 972 байта. В связи с небольшим его размером нам понадобится не слишком большое и сложное изображение, например, такое, которое представлено на рис. 4а. Сам процесс сокрытия сообщения можно разделить на четыре основных операции: 1. Для загрузки изображения воспользуемся пунктом “Open jpeg” главного меню программы. После загрузки изображения в верхней части окна программы выводится информация о контейнере (рис. 3): Filesize (размер контейнера), Width (ширина изображения), Height (высота изображения), Approximate max capacity (оценка максимального размера скрываемого сообщения) и recommended limit (рекомендуемый максимальный размер скрываемого сообщения).

2. После загрузки изображения необходимо ввести кодовую фразу, используемую при кодировании сообщения. Для этого нужно воспользоваться пунктом меню “Pass phrase”. Однако если этого не сделать, то при попытке сокрытия сообщения программа сама предложит вам ввести её.

Рис. 4. Пустой стегоконтейнер (а) и стегоконтейнер со скрытым сообщением (б) 3. После ввода кодовой фразы необходимо выбрать скрываемое сообщение, для чего существует пункт меню “Hide”. 4. После сокрытия сообщения остается только сохранить заполненный контейнер (“Save jpeg или “Save jpeg as”, если вы хотите сохранить исходный контейнер) и отправить его адресату. Внешний вид заполненного контейнера представлен на рис. 4б. Как видно из рис. 4 визуально контейнер с сообщением не отличается от исходного. Однако не стоит забывать о существовании статистических методов анализа потенциальных стегоконтейнеров. В частности, о программе stegdetect, которая в некоторых случаях позволяет проводить такой анализ в автоматическом режиме. К недостаткам программы можно отнести довольно низкий процент использования контейнера (максимальный размер скрываемого сообщения составляет примерно 15% от исходного размера контейнера). Для извлечения сообщения необходимо проделать операции 1 – 3 с тем отличием, что для извлечения сообщения из контейнера вместо пункта “Hide” главного меню программы используется пункт “Seek”. В последние годы в связи с интенсивным развитием мультимедийных технологий очень остро встал вопрос защиты авторских прав и интеллектуальной собственности, представленной в цифровом виде. Особенно актуальной эта проблема стала с развитием общедоступных компьютерных сетей, в частности, сети Интернет. С учетом этого в настоящее время задачи защиты от копирования и обеспечения аутентификации решаются, помимо мер организационно-юридического характера, с использованием технологий цифровых водяных знаков (ЦВЗ), основные особенности которых приведены в табл. 3 (более подробно принципы работы и практической реализации ЦВЗ рассмотрены в [1]). Таблица 3. Основные особенности технологий цифровых водяных знаков

Необходимо отметить, что наибольшие достижения стеганографии в прошедшем десятилетии были достигнуты именно в области развития цифровых водяных знаков. Эти достижения вызваны реакцией общества на актуальнейшую проблему защиты авторских прав в условиях общедоступных компьютерных сетей. В табл. 4 приведены результаты анализа современных алгоритмов встраивания ЦВЗ в изображения. Таблица 4. Алгоритмы встраивания ЦВЗ в изображения Таким образом, в настоящее время одна из наиболее древних наук стеганография становится основой для создания перспективных систем защиты информации, оперативно-технические характеристики которых определяются новыми информационными технологиями. Сегодня стеганография (от греческого “тайнопись”) позволяет не только успешно решать основную задачу – скрытно передавать информацию, но и решать целый ряд других актуальнейших задач, в том числе, помехоустойчивой аутентификации, защиты от несанкционированного копирования, мониторинга информации в сетях связи, поиска информации в мультимедийных базах данных и др. Литература 1. “Специальная техника”//№№ 5/1998, 6/1999,

6/2000, 3/2002. |

Рис. 3.

Информация об изображении

Рис. 3.

Информация об изображении